За мошенничество на сумму более 1 млрд рублей при строительстве ЖК суд приговорил девелопера к семи годам колонии. Этот срок он практически отсидел. Остальным пяти фигурантам суд назначил либо отбытое наказание, либо условные сроки. Вынесению приговора предшествовал…

Фото: kino-teatr.ru

На 51-м году жизни скончался актер театра и кино Сергей Карякин. Об этом в четверг, 28 апреля, сообщила актриса Елена Ксенофонтова в своем Instagram (принадлежит организации Meta, признанной в РФ экстремистской).

«Не стало Сережи Карякина. Прекрасный артист, товарищ,…

Фото: РИА Новости/Александр Кряжев

В России могут начать штрафовать за ввоз и реализацию иностранных лекарств, которые рекомендованы ВОЗ, но не прошли регистрацию в нашей стране. По информации «Известий», Госдума 17 мая может принять законопроект «О внесении изменения в статью 6.33…

Фото: агентство городских новостей «Москва»

В пятницу, 29 апреля, москвичей ожидает облачная погода с прояснениями, местами возможен небольшой дождь, сказано в сообщении Гидрометцентра России.

Днем в Москве температура воздуха составит +10…+12 градусов, ночью столбики термометров опустятся до нуля градусов.

Также…

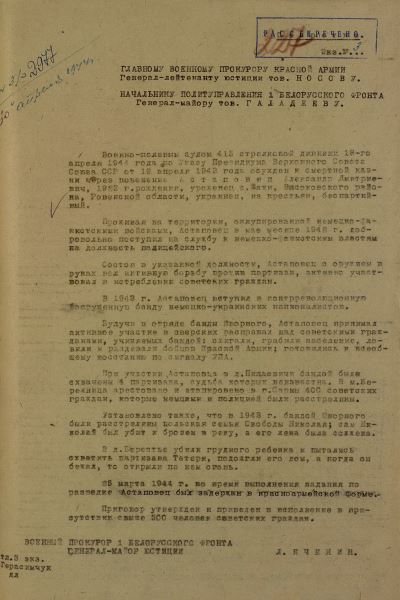

Министерство обороны РФ опубликовало новую партию документов о зверствах украинских националистов в Великой Отечественной войне, в которых раскрываются детали операций по ликвидации банд УПА (запрещена в РФ — прим.ред.), проведенных 1-м Белорусским фронтом под…

Три крупнейших банка России требуют разрешить взыскание возникших до начала спецоперации долгов и создать механизм отмены моратория в отношении отдельных должников через суд.

Сбербанк, «Альфа-Банк» и ВТБ направили в…

Экс-министр, отсидевший более четырех лет за взятку в $2 млн, может выйти на свободу уже в мае.

27 апреля суд удовлетворил ходатайство бывшего министра экономики Алексея Улюкаева об условно-досрочном освобождении. Об этом сообщает…

В Крыму арестован украинский морпех, подозреваемый в подготовке теракта в ТЦ Симферополя

Фото: ЦОС ФСБ РФ / РИА Новости

В Крыму арестован украинский морпех, проходящий подозреваемым по делу о подготовке теракта в торговом центре Симферополя: бывшего военного…

В Липецкой области россиянин предстанет перед судом за отрезанные уши прохожего

Фото: Александр Миридонов / Коммерсантъ

В Липецкой области российский уголовник предстанет перед судом по делу об умышленном нанесении тяжкого вреда здоровью. Об этом в четверг, 28…

Пьяный полицейский в Арзамасе по телефону пообещал взрыв в одной из школ города

Фото: Эмин Джафаров / Коммерсантъ

Пьяный полицейский по телефону «заминировал» одну из школ в Арзамасе, но не сказал, какую именно. Об этом в четверг, 28 апреля, сообщает…